In Zeiten von Prozess-Automatisierungen kommt häufig die Anfrage nach dem automatisierten Weiterleiten von Mails, anhand bestimmter Kriterien und Filter. Der häufigste Fall ist das automatische weiterleiten in Exchange Online (Microsoft 365) für den Rechnungseingang. Idealerweise wird dabei nur eine Empfängeradresse rechnung@deine-domain.tld eingerichtet und kommuniziert. Die Zieladresse wird sowohl von intern als auch extern adressiert und leitet Mails an nachgelagerte Systeme weiter, z.B. Buchhaltung (DATEV) oder Rechnungsprüfung (CANDIS).

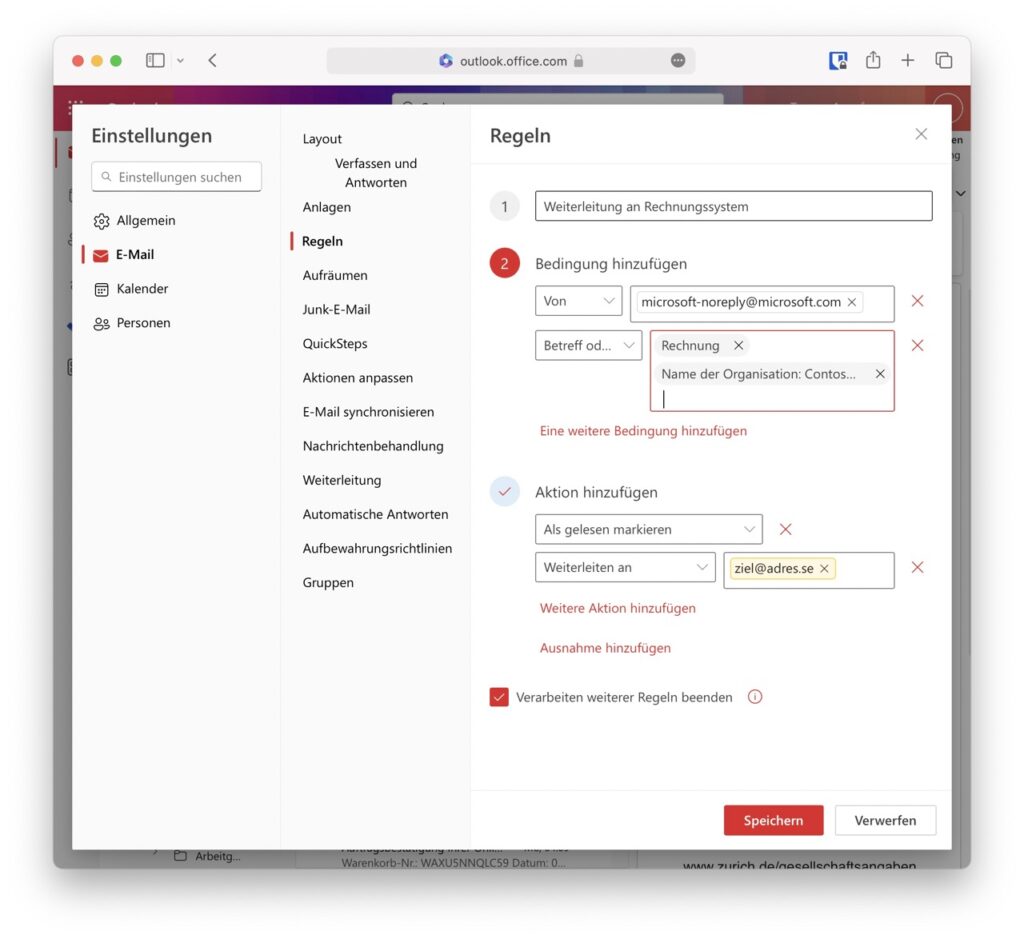

Das hört sich unheimlich einfach an. Der erste Gedanke ist das Einrichten einer Regel im Outlook Web Access (https://outlook.office.com/mail/). So eine Regel kann beispielsweise so aussehen, dass eine Mail bei Eintreffen auf ‚Von:‘ hin gefiltert wird, meist in Verbindung mit einem Schlüsselwort. Zum Beispiel „Rechnung“ und/oder weiteren Schlüsselwörtern im Nachrichtentext, wie „Name der Organisation: Contoso Inc.“. Die Bedingungen sind dann die Weiterleitung an die ziel@adres.se. Ich markiere diese E-Mails in der Regel noch als gelesen, lösche diese oder verschieben sie auch gerne mal. Hier begrenzt nur der Filter Deine Phantasie.

Überraschung

Das Ergebnis dieser Aktion wird aber eher überraschen. Wenn der Administrator hier nicht vorgebaut hat, wird es zu einem Bouncen der Mail führen.

Remote server returned '550 5.7.520 Access denied,

Your organization does not allow external forwarding.

Please contact your administrator for further assistance.

AS(7555)'Das heißt im Klartext die Nachricht bounced in das Postfach, dass die Mail ursprünglich empfangen hat. Ärgerlich, denn der Empfänger hat quasi hier keine Chance das Problem selbst zu lösen.

Microsoft 365 Defender

Antispam Richtlinie

Warum ist das so? Es handelt sich bei der Grundeinstellung um ein eine Sicherheitsrichtlinie, die im Standard aktiv ist. Ziel ist es das Abfließen von Informationen aus der Organisation zu unterbinden. Aus diesem Grund sind verschiedene Aspekte zu beachten, bevor man dies leichtfertig anpasst.

In meinem Beispiel werden Mails, die an ein „freigegebenes Postfach“ gesendet werden direkt weitergeleitet. Und dieses Postfach muss entsprechend „zur Weiterleitung“ berechtigt werden. In dieser Aussage versteckt sich das Gefährdungspotential. Wird es einem, mehreren, oder allen Benutzern erlaubt Mails weiterzuleiten, kann das zu Problemen führen. Zum Beispiel zur automatisierten, absichtlichen oder unabsichtlichen Weiterleitung von Firmeninternas etc.

Security und Admin Center

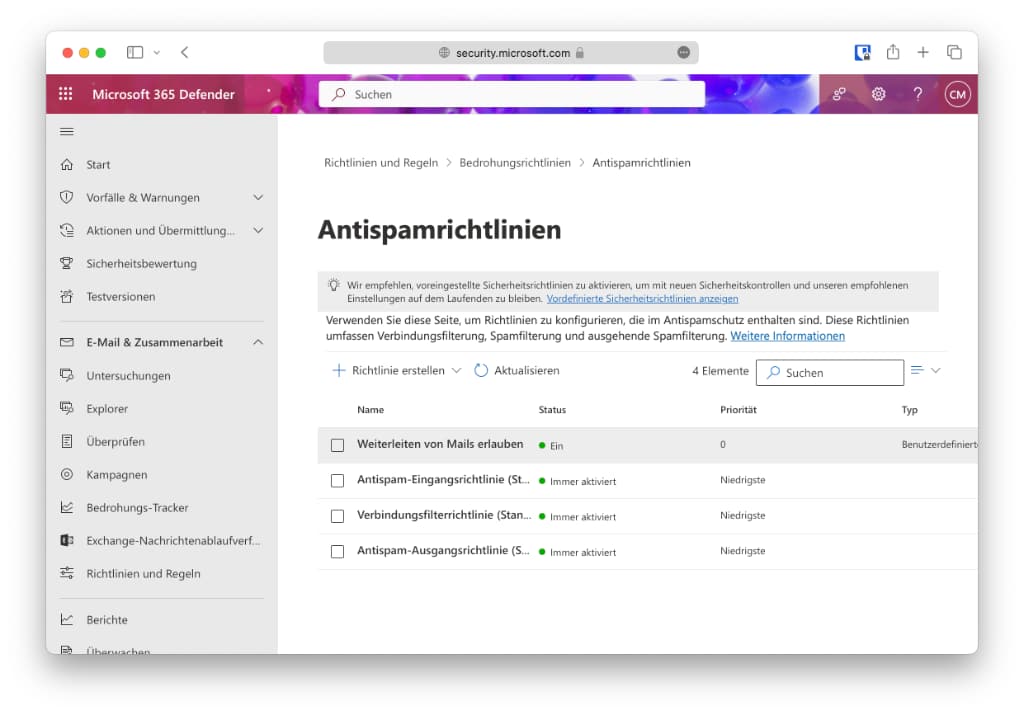

Abhilfe schafft der Administrator für 365 Security unter https://security.microsoft.com/. Im Bereich E-Mail & Zusammenarbeit \ Richtlinien und Regeln \ Bedrohungsrichtlinien \ Antispamrichtlinien wird eine neue Richtlinie erstellt.

Gruppe erstellen

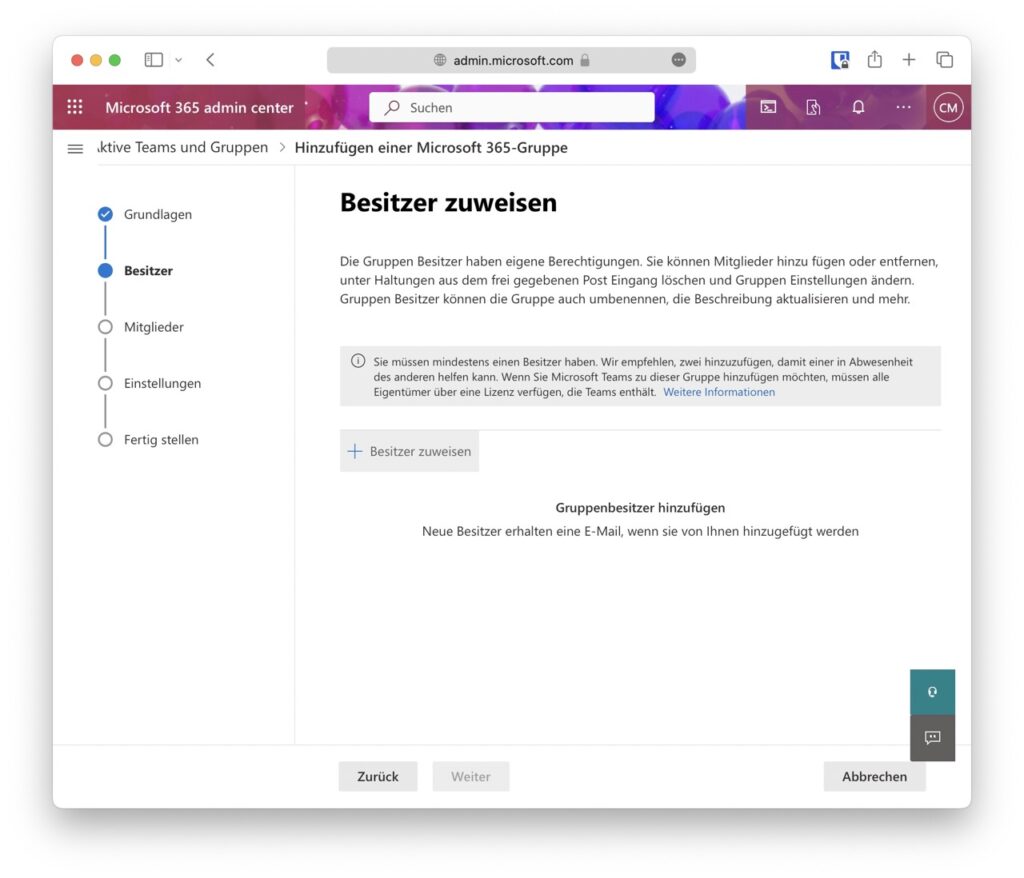

Als Hilfe empfehle ich vorab eine Microsoft 365 Gruppe anzulegen und mit einer entsprechenden Beschreibung zu versehen. Dann ist es tatsächlich durch Zuweisung eines Benutzers zu dieser Gruppe möglich, diesem das Weiterleiten zu ermöglichen. Compliance beachten!

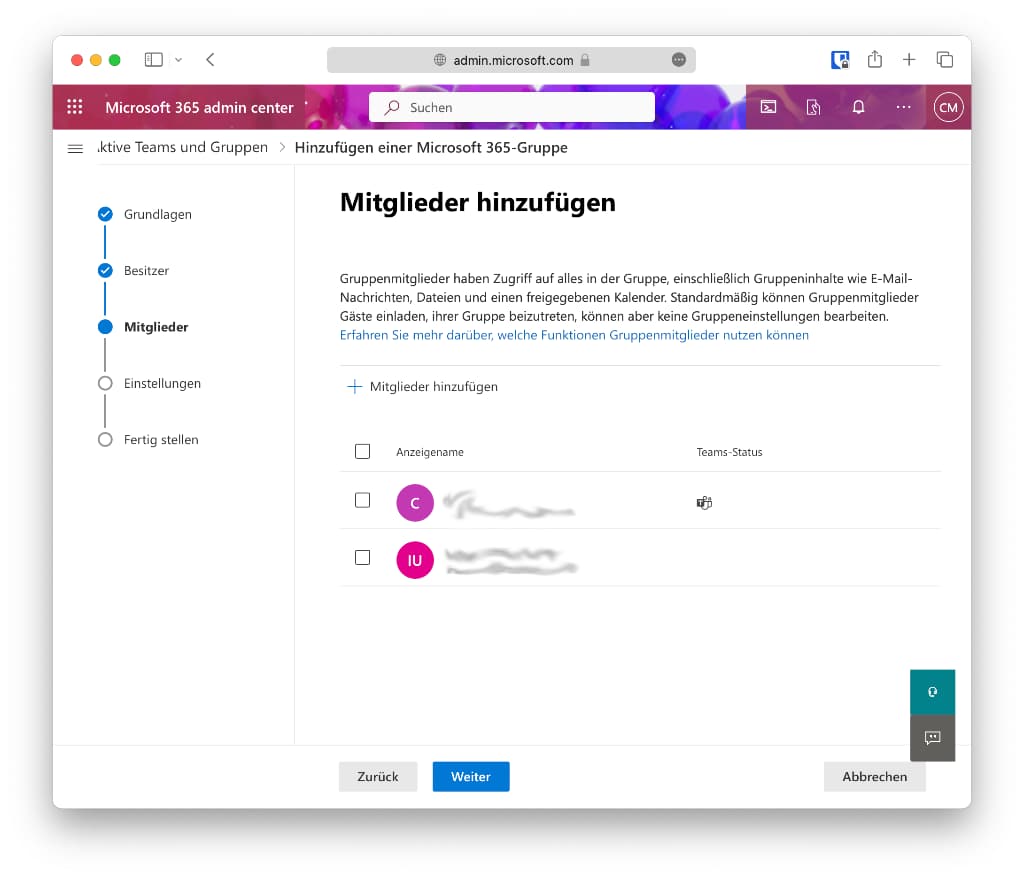

Im Microsoft Admin-Center lege ich dazu besagte Microsoft 365 Gruppe an und weise dieser einen Besitzer zu. Anschließend die Mitglieder. Den Mitgliedern ermögliche ich damit später das Weiterleiten. Den Name der Gruppe wähle ich in all caps und aussagekräftig: ALLOW_FORWARDING_FOR_GROUP.

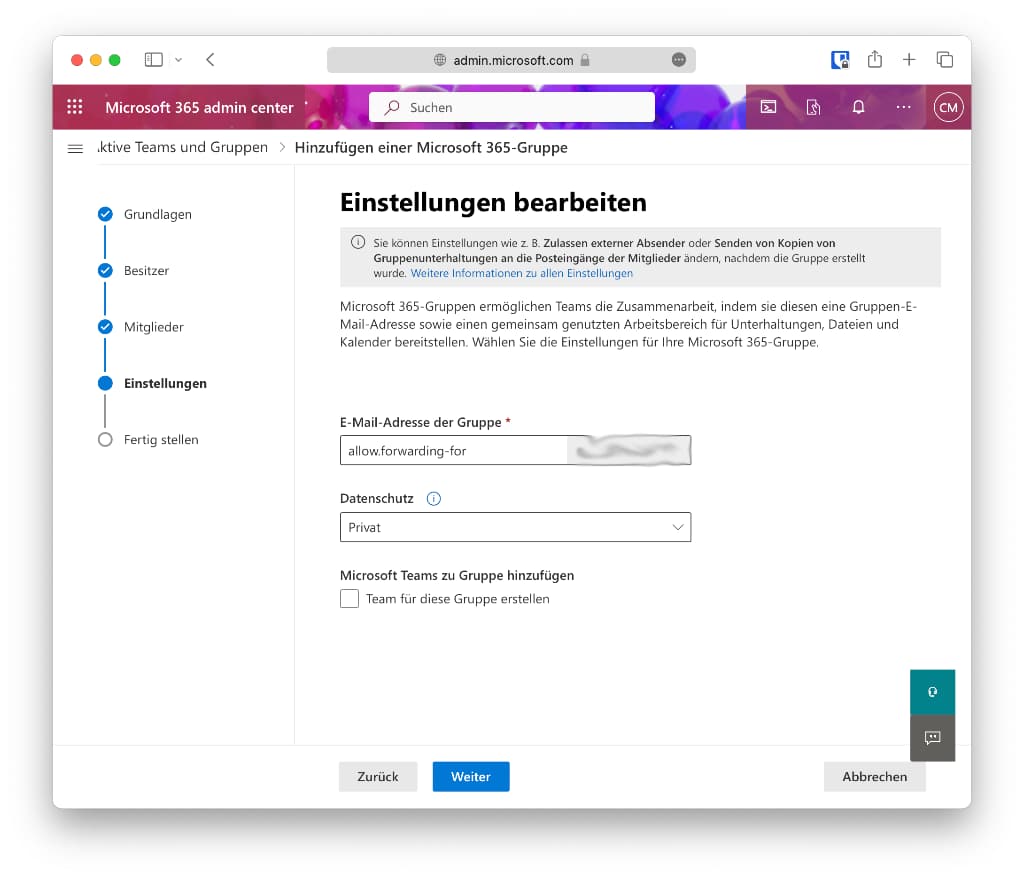

Die Gruppe bekommt im nächsten Schritt eine E-Mailadresse. Der Einfachheit halber und zur Wiedererkennung habe ich dieser die Adresse allow.forwarding-for@deine-domain.tld gegeben; völlig beliebig.

Weitere Informationen brauchen wir nicht. Diese Gruppe ist für die Verwendung in der Richtlinie ausreichend.

Richtlinie erstellen

Die Schritte des Wizards sind einfach. Einen Namen und eine Beschreibung geben. Auch hier gehe ich ausführlich und beschreibend vor. Wenn ich Monate später die Richtlinie wieder anpacken muss, bin ich um jede Hilfe dankbar.

Name: „Weiterleiten von Mails erlauben“

Beschreibung: „Richtlinie die das automatisierte Weiterleiten von Mails ermöglicht.“

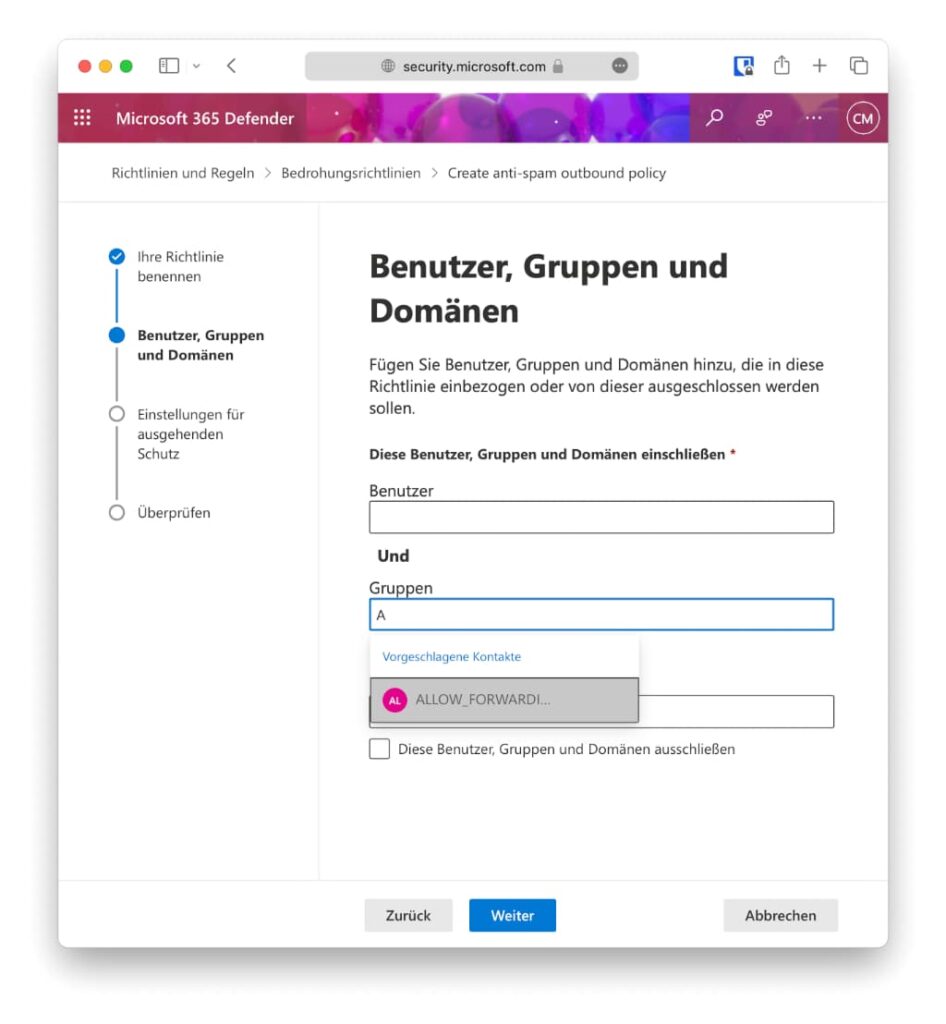

Im darauf folgenden Schritt wird die Gruppe, die ich gerade erstellt habe unter Gruppe ausgewählt, mit Weiter die Schutzeinstellung getroffen.

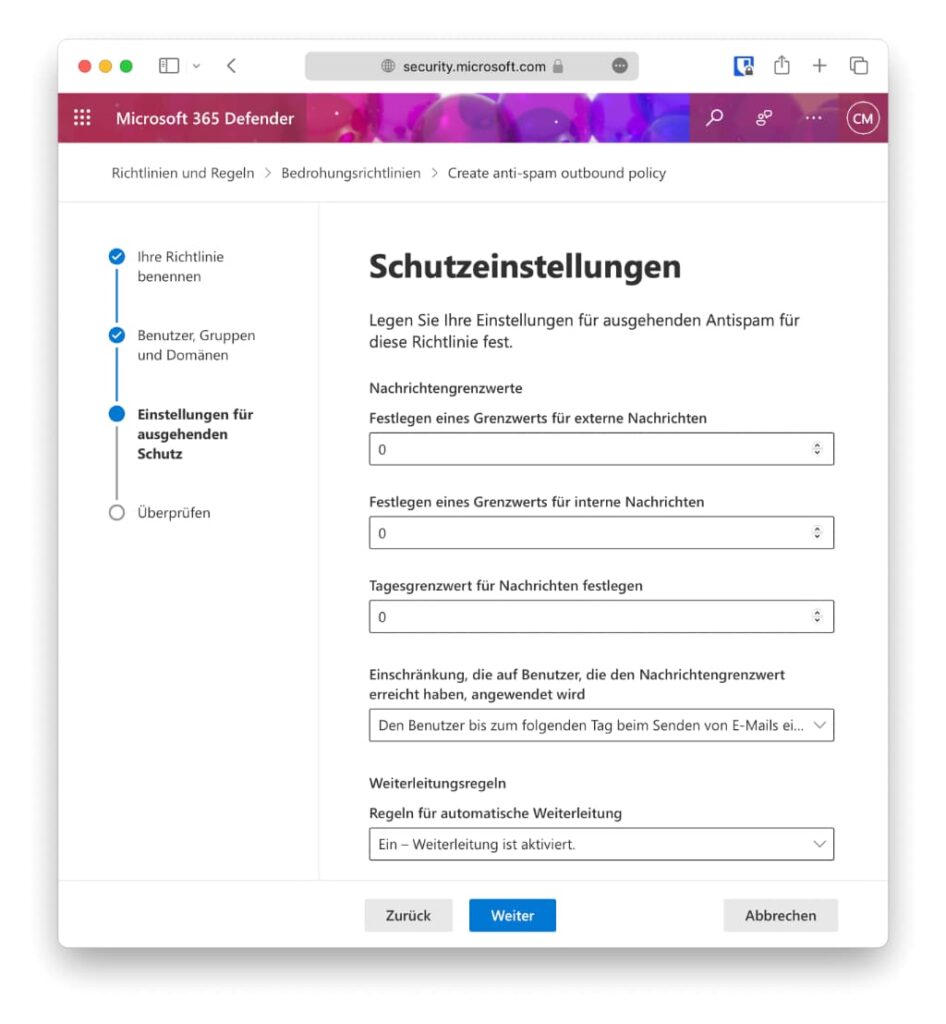

Die Schutzeinstellungen bleiben bis auf einen Bericht unberührt. Aber dort passiert die Magie, denn mit der Option „Regeln für automatische Weiterleitung“ auf „Ein – Weiterleitung ist aktiviert“ bekommt die Gruppe endlich die Rechte.

Zusammenfassung

Der Gedanke einer automatisierten Weiterleitung in Exchange Online ist trivial. Die Umsetzung birgt aber Fallstricke, denn ohne Eingriff durch den Administrator gelingt das nicht. Mit dieser Anleitung kannst Du schnell Abhilfe schaffen und ‚550 5.7.520 Access denied, Your organization does not allow external forwarding‚ eliminieren.